(RESUMO) A rede elétrica está evoluindo diante do aumento do consumo de eletricidade e da mudança para fontes de energia mais sustentáveis. No entanto, os avanços da tecnologia também abriram novas vulnerabilidades, levando a ataques cibernéticos à rede elétrica. Os motivos por trás desses ataques vão desde o ganho financeiro até o uso da interrupção de energia como mecanismo de pressão. Grupos coordenados de hackers, muitas vezes ligados a órgãos de segurança do governo, são responsáveis por esses ataques. As consequências dos ataques cibernéticos incluem desestabilização governamental, danos financeiros, violações de dados, interrupções operacionais e até perda potencial de vidas. Ativos-chave como transformadores são particularmente vulneráveis e podem desencadear uma falha sistêmica e situações instáveis e indesejadas para governos e empresas. Para mitigar esses riscos, o investimento em sistemas de proteção física, como o TRANSFORMER PROTECTOR™ é fundamental. Ao priorizar o sistema à prova de falhas e implementar um Programa de Recuperação de Desastres, podemos reforçar a resiliência e a robustez de nossa rede elétrica.

À medida que o consumo de eletricidade cresceu nas últimas décadas, a rede elétrica também evoluiu. Novas tecnologias, dispositivos e a mudança da geração de energia tradicional para a mais nova e mais verde estão afetando uma rede elétrica em constante expansão. Isso evoluiu de uma rede pequena e isolada para uma rede inteligente multinacional e, às vezes, continental, mais complexa de cuidar. Além disso, hoje há um consenso unânime sobre sua importância, o sistema elétrico e seus componentes são considerados infraestrutura crítica na maioria dos países ao redor do mundo.

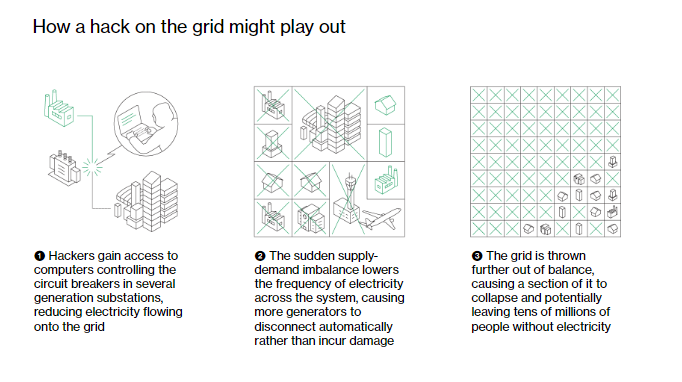

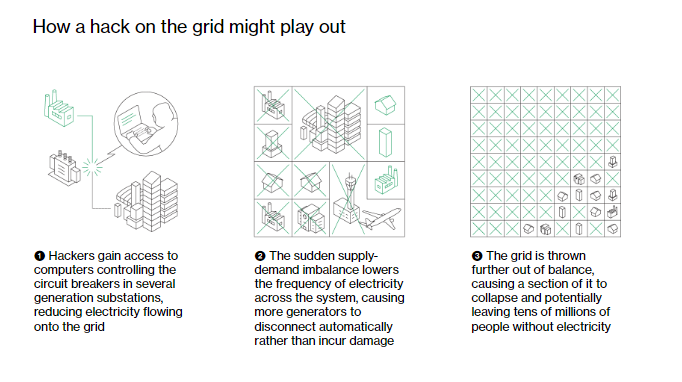

Graças à tecnologia, podemos controlar, monitorar, rastrear e manter nossa rede elétrica e, portanto, nosso fornecimento de eletricidade. Mas essa tecnologia crescente ampliou o escopo potencial de ação de quem quer atacar essa infraestrutura, hoje considerada crítica, por meio de ataques cibernéticos.

Mas como ocorrem os ciberataques, quais são os motivos mais comuns por trás desses ataques, quem são as organizações responsáveis e quais são as consequências mais prováveis?

Há dois motivos principais sempre que esses ataques ocorrem: ganho financeiro ou ataque como ferramenta de constrição ou intimidação contra uma empresa ou um país.

No primeiro grupo:

- Os hackers penetram nas empresas para extrair informações comerciais, bancos de dados da empresa e dados pessoais dos clientes.

- Congelar as operações das empresas ou o controle sobre seus meios digitais. Nesta fase estamos em uma situação clássica de ransomware e o ataque vai diretamente para os números da empresa.

Na segunda situação, quando um ataque cibernético se destina a ser usado como uma ferramenta para intimidar ou constranger um país ou uma empresa, a situação é um pouco mais complicada:

- Essas organizações pretendem cortar, interromper, perturbar e danificar ativos e/ou toda a rede elétrica.

- Além disso, durante o ataque, eles implantarão várias estratégias para manter as salas de controle longe do controle ou da realidade para evitar que o ataque seja interrompido enquanto está ocorrendo.

- A explosão de ativos-chave pode ser testemunhada devido a mudanças induzidas ou espontâneas na tensão de potência.

Neste último caso, as organizações ou grupos por trás dos ataques são grupos coordenados de hackers, em sua maioria vinculados, ou relacionados a órgãos de segurança do governo, como é o caso do Sandworm: “De acordo com promotores americanos e governos ocidentais, na última década o Sandworm foi responsável por operações de hackers em uma escala surpreendente. Praticou inúmeros atos malignos: manipulação política, sabotagem cibernética, interferência eleitoral, despejo de e-mails e vazamento. Sandworm desativou a rede elétrica da Ucrânia em 2015. [1]” Este incidente derrubou a energia para mais de 225.000 clientes em três territórios de serviço de nível de distribuição e durou várias horas. E hoje em dia, quando vivemos o conflito entre a Rusia e a Ucrânia, muitas das apostas são desenvolvidas no ciberespaço com consequências na vida real.

Sobre ataques cibernéticos a Agência Internacional de Energia IEA declarou: “Um ataque cibernético bem-sucedido pode desencadear a perda de controle sobre dispositivos e processos, causando danos físicos e interrupção generalizada do serviço. Além dos impactos em serviços críticos, residências e empresas que dependem de eletricidade, um ataque pode resultar em milhões ou até bilhões de dólares em danos para as concessionárias de energia elétrica, incluindo os custos de lidar com o ataque cibernético (ou seja, detecção, investigação, contenção e recuperação) e suas consequências (por exemplo, interrupção de negócios, perda de informações, perda de receita e danos a equipamentos)[2]“.

Em todo o mundo, as autoridades dimensionaram o furo sobre a ameaça e a vulnerabilidade de todo o sistema: o Escritório de Responsabilidade do Governo dos EUA, em um artigo publicado em 2022, já afirmou: “Existem vários pontos de vulnerabilidade no sistema de redes elétricas dos EUA. Por exemplo, os sistemas de distribuição de rede – que transportam eletricidade dos sistemas de transmissão para os consumidores – tornaram-se mais vulneráveis, em parte porque sua tecnologia operacional permite cada vez mais acesso remoto e conexões a redes de negócios. Isso pode permitir que os agentes de ameaças acessem esses sistemas e potencialmente interrompam as operações. Nações e grupos criminosos representam as ameaças cibernéticas mais significativas para a infraestrutura crítica dos EUA, de acordo com a Avaliação Anual de Ameaças de 2022 do Diretor de Inteligência Nacional. Esses agentes de ameaças são cada vez mais capazes de atacar a rede.[3]“

Em termos de estratégias de proteção e mitigação, a maioria das concessionárias e empresas responsáveis pela rede elétrica implementaram uma série de estratégias, softwares e procedimentos para evitar que hackers entrem em seus sistemas de gestão. Podemos classificar essas ferramentas em dois grandes grupos: ferramentas de defesa ativa e ferramentas de defesa passiva. O Electricity Information Sharing and Analysis Center, em seu white paper sobre o ataque cibernético à infraestrutura crítica na Ucrânia, fornece um bom exemplo dessa classificação, como mostrado no próximo gráfico “A escala deslizante da segurança cibernética”:[4]

Invista nesses sistemas de proteção e mitigação, pois as consequências são sempre significativas. Um único evento dessa natureza pode resultar em danos financeiros, responsabilidades civis, violações de dados, perda de dados, interrupções, perda de visão e/ou perda de controle das operações, perda de ativos e, provavelmente, perda de vidas.

Uma circunstância delicada que pode transformar uma interrupção ou negação de serviço em um incidente mais destrutivo é quando ativos-chave são comprometidos, danificados e, possivelmente, explorados devido a uma sobrecarga invisível ou descontrolada em seu fluxo. Esse cenário já foi estudado, e ilustrado da seguinte forma: “Para executar a falha de proteção contra sobrecarga do transformador, o atacante precisa modificar os esquemas de sobrecorrente e proteção térmica… Da mesma forma, a proteção térmica não funcionará se a configuração de disparo do disjuntor for alterada para um valor muito mais alto. Ataques DDoS ou manipulação de tráfego podem bloquear todos os tipos de alarme e sinais de viagem do nível da baía para o nível da estação. Como resultado, os centros de controle locais e regionais não poderão receber nenhuma informação em tempo real, como viagens de transformadores, alarmes, status do equipamento, outro status do sistema, a partir do processo e níveis da baia.“

[1]

Este caso revela que as consequências podem ser mais devastadoras do que qualquer um pode prever; Além disso, aprendemos que durante um ataque cibernético a empresa pode perder de vista e controlar seus ativos; e os esquemas de proteção podem ser manipulados ou ativados. Por fim, a importância de ter dispositivos e estratégias de mitigação e proteção que possam operar remotamente e sem intervenção humana constante.

Uma solução passiva que poderia evitar a explosão de transformadores devido à sobrecarga já foi adotada por muitas concessionárias ao redor do mundo. Graças às suas características técnicas, ele se encaixa perfeitamente em qualquer estratégia ou programa de proteção, mitigação e recuperação de ataques cibernéticos. O TRANSFORMER PROTECTOR™ é a única solução comprovada para evitar explosões e incêndios em transformadores. O TP é um sistema mecânico passivo que não pode ser hackeado. De acordo com o código NFPA 850, o TP protege o tanque, o comutador, as torres de buchas e as caixas de cabos de óleo, e é ativado por pressão dinâmica após curto-circuito no transformador, o que garante sua eficácia.

A vulnerabilidade da rede elétrica tem sido amplamente reconhecida, evidenciando a necessidade de estratégias de proteção física e mitigação. A implementação de ferramentas de defesa ativas e passivas pode ajudar a prevenir ataques cibernéticos e suas consequências potencialmente devastadoras, que incluem danos financeiros, violações de dados, interrupções operacionais e até perda de vidas. Uma grande preocupação surge quando ativos-chave, como transformadores, são comprometidos, levando a incidentes mais destrutivos. É fundamental investir em sistemas de proteção robustos, como o TRANSFORMER PROTECTOR (TP) que oferece uma solução mecânica passiva que não pode ser hackeada e que comprovadamente evita explosões e incêndios de transformadores, com a confiança de mais de 2500 clientes em mais de 80 países ao redor do mundo.

Ao priorizar soluções passivas e mecânicas e implantar programas eficazes de recuperação de desastres, podemos proteger nossa rede elétrica e garantir o fornecimento confiável de eletricidade para nossas sociedades.

[1] Vazamento de arquivos Vulkan revela táticas de guerra cibernética global e doméstica

[2] Sistemas de energia em transição de resiliência cibernética

[3] Protegendo os ataques cibernéticos à rede elétrica dos EUA

[4] E ISAC SANS Ucrânia DUC

[5] Avaliação de impacto de ciberataques hipotéticos a sistemas de energia a granel interligados. Chee-Wooi Ten, Membro Sênior, IEEE, Koji Yamashita, Membro, IEEE, Zhiyuan Yang, Membro Estudantil, IEEE, Athanasios V. Vasilakos, Membro Sênior, IEEE, e Andrew Ginter, Membro, IEEE