(RESUMEN) La red eléctrica está evolucionando ante el aumento del consumo de electricidad y el cambio hacia fuentes de energía más sostenibles. Sin embargo, los avances tecnológicos también han abierto nuevas vulnerabilidades, lo que ha provocado ciberataques a la red eléctrica. Los motivos detrás de estos ataques van desde la ganancia financiera hasta el uso de la interrupción del suministro eléctrico como mecanismo de presión. Grupos coordinados de piratas informáticos, a menudo vinculados a agencias de seguridad gubernamentales, son responsables de estos ataques. Las consecuencias de los ciberataques incluyen la desestabilización de los gobiernos, los daños financieros, las violaciones de datos, las interrupciones operativas e incluso la posible pérdida de vidas. Los activos clave, como los transformadores, son particularmente vulnerables y pueden desencadenar una falla sistémica y situaciones inestables y no deseadas para los gobiernos y las empresas. Para mitigar estos riesgos, la inversión en sistemas de protección física, como el TRANSFORMER PROTECTOR™ es crucial. Al priorizar el sistema a prueba de fallas e implementar un programa de recuperación ante desastres, podemos reforzar la resiliencia y la solidez de nuestra red eléctrica.

A medida que el consumo de electricidad ha crecido en las últimas décadas, la red eléctrica también ha evolucionado. Las nuevas tecnologías, dispositivos y el cambio de la generación de energía tradicional a una más nueva y ecológica están afectando a una red eléctrica en constante expansión. Esto ha evolucionado de una red pequeña y aislada a una red inteligente multinacional y, a veces, continental que es más compleja de cuidar. Además, ahora existe un consenso unánime sobre su importancia, el sistema eléctrico y sus componentes se consideran infraestructura crítica en la mayoría de los países del mundo.

Gracias a la tecnología, podemos controlar, monitorizar, rastrear y mantener nuestra red eléctrica y, por tanto, nuestro suministro eléctrico. Pero esta creciente tecnología ha ampliado el potencial de acción de quienes quieren atacar esta infraestructura, ahora considerada crítica, a través de ciberataques.

Pero, ¿cómo se producen los ciberataques, cuáles son los motivos más comunes detrás de estos ataques, quiénes son las organizaciones responsables y cuáles son las consecuencias más probables?

Hay dos motivos principales cuando se producen estos ataques: el beneficio económico o el ataque como herramienta de restricción o intimidación contra una empresa o un país.

En el primer grupo:

- Los piratas informáticos penetran en las empresas para extraer información comercial, bases de datos de empresas y datos personales de los clientes.

- Congelar las operaciones de las empresas o el control sobre sus medios digitales. En esta fase nos encontramos en una situación clásica de ransomware y el ataque va directamente a los números de la empresa.

En cuanto a la segunda situación, cuando se pretende utilizar un ciberataque como herramienta para intimidar o coartar a un país o a una empresa, la situación es un poco más complicada:

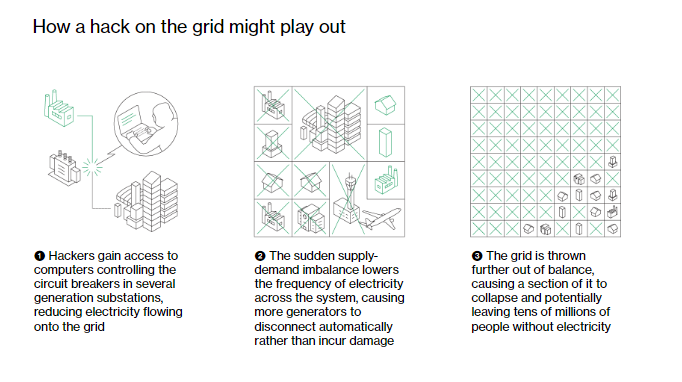

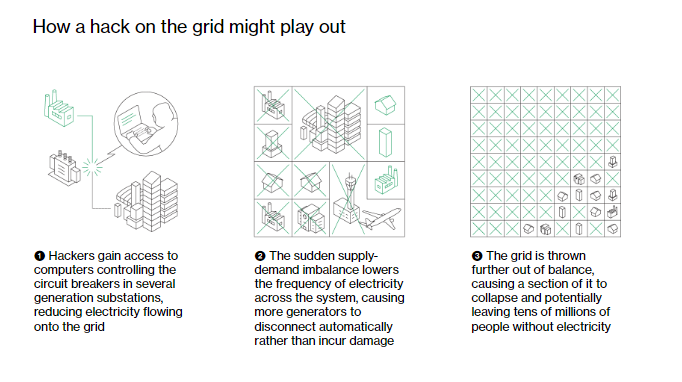

- Estas organizaciones tienen la intención de cortar, interrumpir, perturbar y dañar los activos y/o toda la red eléctrica.

- Además, durante el ataque, desplegarán varias estrategias para mantener las salas de control alejadas del control o de la realidad para evitar que el ataque se detenga mientras se está produciendo.

- Se puede presenciar la explosión de activos clave debido a cambios inducidos o espontáneos en el voltaje de alimentación.

En este último caso, las organizaciones o grupos detrás de los ataques son grupos coordinados de hackers, en su mayoría vinculados, o relacionados con agencias de seguridad gubernamentales, como es el caso de Sandworm: «Según los fiscales estadounidenses y los gobiernos occidentales, durante la última década Sandworm ha sido responsable de operaciones de piratería informática a una escala asombrosa. Ha llevado a cabo numerosos actos malignos: manipulación política, cibersabotaje, interferencia electoral, volcado de correos electrónicos y filtraciones. Sandworm desactivó la red eléctrica de Ucrania en 2015. [1]Este incidente dejó sin electricidad a más de 225,000 clientes en tres territorios de servicio a nivel de distribución y duró varias horas. Y hoy en día, cuando abordamos el conflicto entre Rusia y Ucrania, muchas de las apuestas se desarrollan en el ciberespacio, con consecuencias en la vida real.

Sobre los ciberataques, la Agencia Internacional de la Energía (AIE) ha declarado: «Un ciberataque exitoso podría desencadenar la pérdida de control sobre los dispositivos y procesos, lo que a su vez causaría daños físicos e interrupciones generalizadas del servicio. Además de los impactos en los servicios críticos, los hogares y las empresas que dependen de la electricidad, un ataque podría resultar en millones o incluso miles de millones de dólares en daños para las empresas eléctricas, incluidos los costos de lidiar con el ciberataque (es decir, detección, investigación, contención y recuperación) y sus consecuencias (por ejemplo, por interrupción del negocio, pérdida de información, pérdida de ingresos y daños a los equipos)[2]«.

En todo el mundo, las autoridades han medido la primicia sobre la amenaza y la vulnerabilidad de todo el sistema: la Oficina de Rendición de Cuentas del Gobierno de EE. UU., en un artículo publicado en 2022, ya declaró: «Hay varios puntos de vulnerabilidad en el sistema de redes eléctricas de Estados Unidos. Por ejemplo, los sistemas de distribución de la red, que transportan electricidad desde los sistemas de transmisión hasta los consumidores, se han vuelto más vulnerables, en parte porque su tecnología operativa permite cada vez más el acceso remoto y las conexiones a las redes empresariales. Esto podría permitir que los actores de amenazas accedan a esos sistemas y potencialmente interrumpan las operaciones. Las naciones y los grupos criminales representan las amenazas cibernéticas más importantes para la infraestructura crítica de EE. UU., según la Evaluación Anual de Amenazas 2022 del Director de Inteligencia Nacional. Estos actores de amenazas son cada vez más capaces de atacar la red.[3]«

En cuanto a las estrategias de protección y mitigación, la mayoría de las empresas de servicios públicos y responsables de la red eléctrica han implementado una serie de estrategias, software y procedimientos para evitar que los hackers entren en sus sistemas de gestión. Podemos clasificar estas herramientas en dos grandes grupos: herramientas de defensa activa y herramientas de defensa pasiva. El Centro de Análisis e Intercambio de Información sobre Electricidad, en su libro blanco sobre el ciberataque a infraestructuras críticas en Ucrania, proporciona un buen ejemplo de esta clasificación, como se muestra en el siguiente gráfico «La escala móvil de la ciberseguridad»:[4]

Invierte en estos sistemas de protección y mitigación porque las consecuencias siempre son significativas. Un solo evento de esta naturaleza puede resultar en daños financieros, responsabilidades civiles, violaciones de datos, pérdida de datos, interrupciones, pérdida de visión y/o pérdida de control de las operaciones, pérdida de activos y probablemente pérdida de vidas.

Una circunstancia delicada que podría transformar una interrupción o denegación de servicio en un incidente más destructivo es cuando los activos clave se ven comprometidos, dañados y posiblemente explotados debido a una sobrecarga invisible o incontrolada en su flujo. Este escenario ya fue estudiado, e ilustrado de la siguiente manera: «Para ejecutar la falla de protección contra sobrecarga del transformador, el atacante necesita modificar los esquemas de protección contra sobrecorriente y térmica… Del mismo modo, la protección térmica no funcionará si la configuración de disparo del disyuntor se cambia a un valor mucho más alto. Los ataques DDoS o la manipulación del tráfico pueden bloquear todo tipo de señales de alarma y disparo desde el nivel de la bahía hasta el nivel de la estación. Como resultado, los centros de control locales y regionales no podrán recibir ninguna información en tiempo real, como disparos de transformadores, alarmas, estado de equipos, otros estados del sistema, desde los niveles de proceso y bahía.«

[1]

Este caso revela que las consecuencias pueden ser más devastadoras de lo que nadie puede predecir; Además, aprendimos que durante un ataque cibernético la empresa puede perder de vista y controlar sus activos; y los esquemas de protección pueden ser manipulados o activados. Por último, la importancia de contar con dispositivos y estrategias de mitigación y protección que puedan operar de forma remota y sin intervención humana constante.

Una solución pasiva que podría evitar la explosión del transformador debido a una sobrecarga ya ha sido adoptada por muchas empresas de servicios públicos de todo el mundo. Gracias a sus características técnicas, encaja perfectamente en cualquier estrategia o programa de protección, mitigación y recuperación de ciberataques. El PROTECTOR™ TRANSFORMER PROTECTOR es la única solución probada para prevenir explosiones e incendios en transformadores. El TP es un sistema mecánico pasivo que no puede ser hackeado. De acuerdo con el código NFPA 850, el TP protege el tanque, el OLTC, las torretas de bujes y las cajas de cables de aceite, y se activa por presión dinámica después de cortocircuitar el transformador, lo que garantiza su efectividad.

La vulnerabilidad de la red eléctrica ha sido ampliamente reconocida, lo que pone de relieve la necesidad de protección física y estrategias de mitigación. La implementación de herramientas de defensa activa y pasiva puede ayudar a prevenir los ciberataques y sus consecuencias potencialmente devastadoras, que incluyen daños financieros, violaciones de datos, interrupciones operativas e incluso la pérdida de vidas. Una preocupación importante surge cuando los activos clave, como los transformadores, se ven comprometidos, lo que lleva a incidentes más destructivos. Es crucial invertir en sistemas de protección robustos, como TRANSFORMER PROTECTOR (TP) que ofrece una solución mecánica pasiva que no puede ser hackeada y que ha demostrado prevenir explosiones e incendios de transformadores, en la que confían más de 2500 clientes en más de 80 países de todo el mundo.

Al priorizar las soluciones pasivas y mecánicas y desplegar programas eficaces de recuperación ante desastres, podemos salvaguardar nuestra red eléctrica y garantizar el suministro confiable de electricidad para nuestras sociedades.

[1] La filtración de los archivos de Vulkan revela las tácticas de guerra cibernética global y nacional de Putin

[2] Sistemas de energía en transición: resiliencia cibernética

[3] Protección de los ciberataques a la red eléctrica de EE. UU.

[4] E ISAC SANS Ukraine DUC

[5] Evaluación del impacto de hipotéticos ciberataques a sistemas de energía a granel interconectados. Chee-Wooi Ten, miembro sénior del IEEE, Koji Yamashita, miembro del IEEE, Zhiyuan Yang, miembro estudiantil del IEEE, Athanasios V. Vasilakos, miembro sénior del IEEE y Andrew Ginter, miembro del IEEE